Présentation

Lors de mon stage de semestre 6, j’ai eu l’occasion de mettre en œuvre un audit sécurité des systèmes d’information pour le Groupement Hospitalier de Territoire (GHT) de la Dordogne, sous la supervision du Responsable Sécurité des Systèmes d’Information (RSSI), Monsieur Vincent Génot. Le GHT de la Dordogne est un organisme public regroupant onze centres hospitaliers publics du département, avec le Centre Hospitalier de Périgueux comme établissement support. Mon stage s'est déroulé au Centre Hospitalier Vauclaire, spécialisé dans la santé mentale et situé à Montpon-Menestérol, sous la responsabilité du Responsable de la Sécurité des Systèmes d’Information du GHT. L'objectif principal de cet audit était d'évaluer le niveau de sécurité des différents Centres Hospitaliers afin de mettre en œuvre un plan d’action visant à harmoniser et à renforcer la sécurité de l’ensemble des systèmes d’information du GHT.

Contexte et enjeu

Dans un contexte où les cybermenaces sont en constante évolution et où la sécurité des systèmes d’information est d’une importance cruciale, cet audit revêtait un enjeu majeur pour le GHT de la Dordogne. Les risques liés à la cybercriminalité, tels que les atteintes à la protection des données et le cyberespionnage, sont des préoccupations croissantes pour les organisations, notamment dans le domaine de la santé où la confidentialité des données des patients est essentielle. Avec l’augmentation du travail à distance et l’utilisation croissante des appareils mobiles, le défi de la sécurisation des systèmes d’information est devenu encore plus complexe. Les utilisateurs nomades, accédant à des systèmes depuis des sites peu sûrs et utilisant souvent des réseaux Wi-Fi publics, représentent un risque significatif pour la sécurité des données sensibles. Par conséquent, l'adoption d'une approche proactive en matière de cybersécurité était indispensable pour le GHT de la Dordogne afin de détecter et de corriger les vulnérabilités avant qu'elles ne soient exploitées.

Etapes de l'audit

L'audit de sécurité des systèmes d’information s'est déroulé en plusieurs étapes, assurant une analyse complète et approfondie des infrastructures informatiques des centres hospitaliers. Le processus a débuté par l'élaboration de trois documents, chacun ayant un objectif distinct et complémentaire.

-

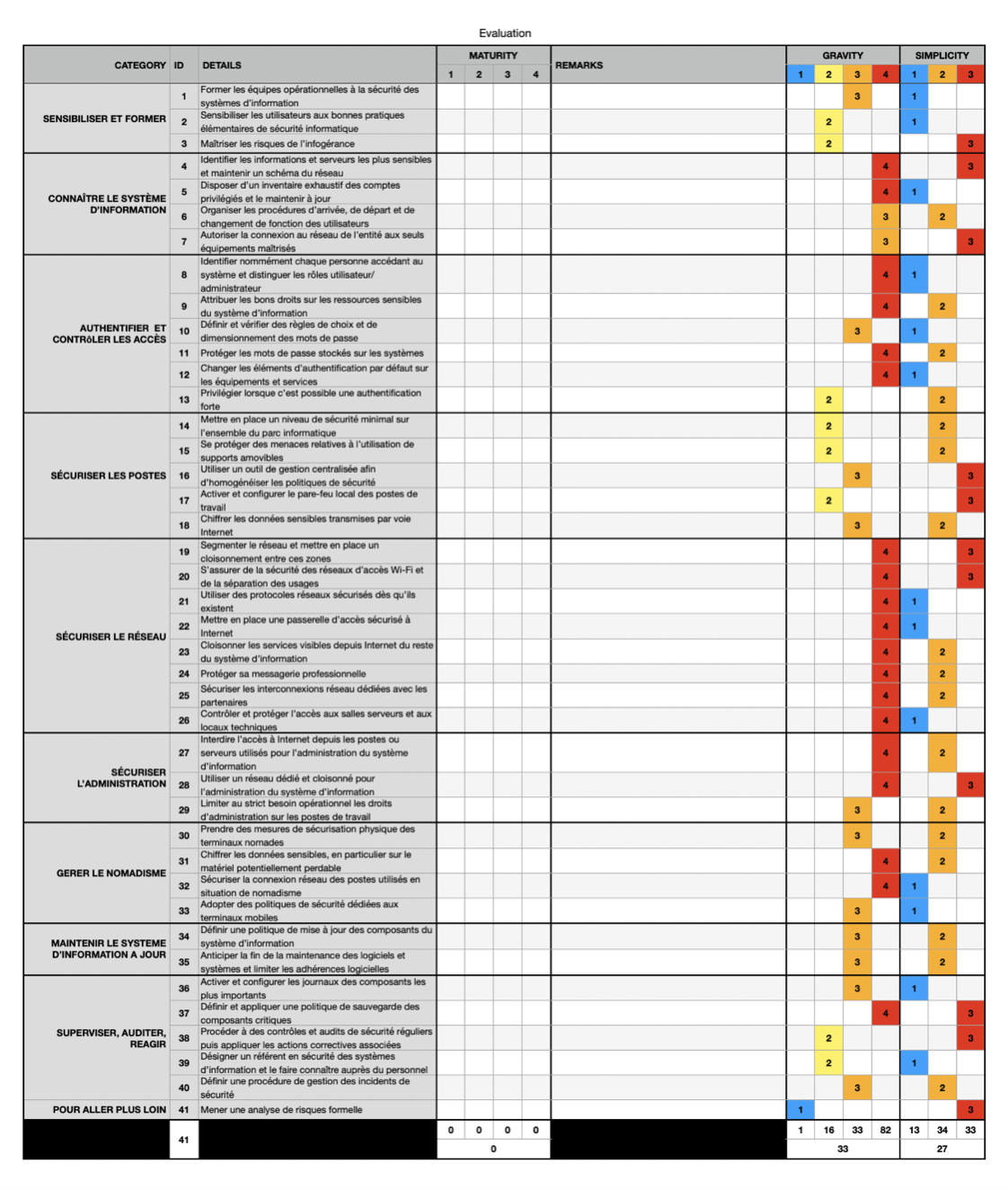

Le premier document visait à évaluer le niveau de maturité du système d’information en fonction des 42 mesures présentes dans le guide d’hygiène informatique réalisé par l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI). Cette évaluation a été réalisée en attribuant une note à chaque mesure, variant de 1 à 4 : 1 signifiant que la mesure n’était pas implémentée, 2 qu’elle était planifiée, 3 qu’elle était en cours d’implémentation, et 4 qu’elle était entièrement mise en œuvre, voire réalisé de manière régulière. Chaque note a ensuite été pondérée par un coefficient spécifique (0 pour 1, 0,33 pour 2, 0,66 pour 3, et 1 pour 4). La somme pondérée des notes a été divisée par 42 et multipliée par 100 pour obtenir un pourcentage représentant le niveau de maturité globale du système d’information. Cette méthodologie a permis de quantifier de manière précise l’état de maturité des mesures de sécurité en place, offrant ainsi une base solide pour identifier les domaines nécessitant des améliorations urgentes.

Ce document a été réalisé à partir des 42 mesures du guide d’hygiène informatique réalisé par ANSSI. C’est le document qui a été utilisé pour obtenir la maturité en pourcentage des SI audités. -

Le deuxième document détaillait les actions spécifiques mises en œuvre sur les différents composants du système d’information. Cette documentation comprenait un recensement exhaustif des actions des composants matériels et logiciels, tels que les serveurs, les postes de travail, les routeurs et autres dispositifs réseau. Pour chaque composant, les mesures de sécurité mises en œuvre ont été enregistrées, incluant les configurations de sécurité, les procédures de maintenance et les politiques de mises. Cette étape était essentielle pour avoir une vision claire et détaillée des pratiques de sécurité actuelles et pour identifier les axes d’amélioration.

Ce document étant particulièrement sensible, aucune capture ne pourra être fournie.

-

Le troisième document avait pour but d’inventorier l’ensemble des composants du système d’information et d’en dresser une cartographie complète. Cet inventaire a permis de lister tous les dispositifs et logiciels utilisés, ainsi que les différentes entrées, sorties et interconnexions du réseau de chaque SI. La création d’un document de synthèse de l’inventaire de chaque système d’information a facilité la visualisation des composantes de chaque système d’information, aidant ainsi à mieux comprendre les politiques de sécurité en place, la composition du système, et les points critiques nécessitant une attention particulière. La cartographie des composants s’est avérée être un outil précieux pour améliorer la connaissance globale du système d’information et pour planifier des mesures de sécurité plus ciblées et efficaces.

Ce document étant particulièrement sensible, aucune capture ne pourra être fournie.

Une fois ces documents élaborés, je me suis déplacé vers chacun des centres hospitaliers, où j'ai passé une journée sur place pour réaliser un audit. Ces visites ont été planifiées en coordination avec les équipes SI des centres hospitaliers pour assurer la disponibilité d’un membre de l’équipe informatique. Durant ces visites, j'ai été accompagné par un membre de l’équipe informatique de chaque centre hospitalier, dont le rôle était de remplir les documents préalablement préparés avec les informations spécifiques à chaque site. J’ai lancé un scan de vulnérabilité en utilisant l’outil NMAP, un logiciel de reconnaissance de réseau largement utilisé pour identifier les ports ouverts, détecter les services actifs derrière ces ports et déterminer les versions des services en cours d’exécution. L’objectif de ces scans était d’identifier les services du système d’information et de détecter les éventuelles failles de sécurité susceptibles d'être exploitées par des attaquants.

Les résultats des scans de vulnérabilité ont révélé plusieurs types de vulnérabilités communes, tels que la présence de services obsolètes ou mal configurés et des versions de logiciels susceptibles d’être vulnérables à des attaques connues. Ces découvertes ont permis de dresser un tableau des risques présents dans chaque centre hospitalier. Il est important de noter que les vulnérabilités identifiées variaient considérablement d’un système à l’autre, en fonction des configurations spécifiques et des politiques de sécurité.

Ces résultats étant particulièrement sensibles, aucune capture ne pourra être fournie.

Après les déplacements, j'ai procédé à une analyse de risque approfondie basée sur les réponses aux questions des 42 mesures et l’inventaire des systèmes d'information. Par exemple, certaines mesures étaient manquantes en raison de limitations budgétaires ou de manque de personnel qualifié, tandis que d’autres étaient en cours de planification ou d’implémentation.

L'étape suivante a consisté à synthétiser les informations recueillies et à établir un tableau comparatif des résultats des différents centres hospitaliers. Ce tableau comparatif a permis de visualiser les forces et les faiblesses de chaque centre en matière de sécurité informatique. Les résultats ont été présentés sous forme de scores globaux de maturité, facilitant ainsi la comparaison entre les centres hospitaliers et l’identification des domaines nécessitant des améliorations prioritaires. Le plan d’action peut être formulé en fonction de la gravité des mesures et de la simplicité de mise en œuvre des mesures. Par exemple, à partir du document, on peut construire un plan d’action pour mener des actions immédiates pour corriger les vulnérabilités critiques identifiées lors des scans et des améliorations à plus long terme pour renforcer globalement la sécurité des systèmes d’information.

Enfin, la cartographie des composants du système d’information s’est avérée être un outil indispensable pour améliorer la sécurité globale. Elle a permis une meilleure compréhension de la structure et des interconnexions du SI, identifiant les points d’entrée et de sortie, les connexions critiques et les applications essentielles. Cette cartographie donne un outil pour mieux connaître le SI pour élaborer des stratégies plus précises pour protéger les actifs critiques, réduire les surfaces d’attaque et améliorer la résilience générale du système d’information. En résumé, cet audit de sécurité a non seulement permis d’identifier les faiblesses existantes, mais aussi de proposer des outils précieux pour renforcer la sécurité des systèmes d’information des centres hospitaliers, assurant ainsi une meilleure protection des données sensibles et une continuité des opérations critiques.

Acteurs et interactions

Les acteurs clés de cet audit étaient les responsables informatiques des différents Centres Hospitaliers du GHT de la Dordogne, avec qui j'ai interagi tout au long du processus d'audit. Leur collaboration a été essentielle pour recueillir des données précises sur les composants des systèmes d’information et pour évaluer les mesures de sécurité en place. La supervision du RSSI, Monsieur Vincent Génot, a également été cruciale pour assurer la cohérence et la qualité de l'audit. Les échanges avec les membres de l'équipe informatique du Centre Hospitalier Vauclaire ont également été fructueux, me permettant de bénéficier de leurs connaissances et de leur expertise.

Les lendemains du projet

Dans un futur immédiat, les résultats de cet audit ont permis au GHT de la Dordogne de prendre des mesures concrètes pour renforcer la sécurité de ses systèmes d’information. Des plans d'action ont été élaborés pour remédier aux vulnérabilités identifiées et pour mettre en place des mesures préventives afin de prévenir de futures cyberattaques. À distance, l'audit a également permis d'améliorer la collaboration et la coordination entre les différents Centres Hospitaliers du GHT, renforçant ainsi la sécurité de l'ensemble du réseau informatique. Aujourd'hui, les enseignements tirés de cet audit continuent de guider les initiatives de sécurité informatique du GHT de la Dordogne, fournissant une base solide pour faire face aux défis futurs en matière de cybersécurité.

Regard critique et valeur ajoutée

Cette expérience d'audit sécurité des systèmes d’information a été extrêmement formatrice pour moi. Elle m'a permis de développer mes compétences en matière d'audit, d'analyse des risques et de rédaction de rapports d'audit. J'ai également acquis une compréhension approfondie des enjeux de la cybersécurité dans le domaine de la santé et de l'importance d'une approche proactive pour protéger les données sensibles des patients. Ma contribution à ce projet a été significative, car elle a permis au GHT de la Dordogne de mieux comprendre son niveau de sécurité et de prendre des mesures pour le renforcer. Les enseignements que je retire de cette expérience sont précieux et continueront de guider ma pratique professionnelle dans le domaine de la sécurité des systèmes d’information. En fin de compte, cet audit a été une étape importante dans mon développement professionnel et m'a préparé à relever les défis complexes de la cybersécurité dans le secteur de la santé et au-delà.

Conclusion

En conclusion, l'audit de sécurité des systèmes d’information réalisé pour le Groupement Hospitalier de Territoire (GHT) de la Dordogne a permis d’évaluer et de renforcer la sécurité informatique des onze centres hospitaliers publics du département. Sous la supervision de Monsieur Vincent Génot, RSSI, et grâce à une méthodologie rigoureuse, cet audit a permis de dresser un état des lieux détaillé de la maturité des mesures de sécurité en place, d'identifier les vulnérabilités critiques et de proposer des outils précieux pour construire un plan d’actions adaptées pour améliorer la sécurité des systèmes d’information de chaque établissement.

J'ai élaboré trois documents à partir de différents documents de référence. Le premier document visait à évaluer le niveau de maturité du système d’information en fonction des 42 mesures présentes dans le guide d’hygiène informatique réalisé par l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI). Le deuxième document détaillait les actions mises en œuvre sur les composants du système d’information, tandis que le troisième document avait pour but d’inventorier l’ensemble des composants du système d’information pour en dresser une cartographie. J'ai réalisé des déplacements vers chacun des centres hospitaliers où j'ai passé une journée sur place. Durant ces visites, j'ai été accompagné d'un interlocuteur chargé de remplir les documents et j’ai réalisé un scan de vulnérabilité. Après les déplacements, j'ai procédé à une analyse de risque et à une synthèse des informations recueillies pour établir un tableau comparatif des résultats des différents centres hospitaliers. Cet audit a permis au GHT de la Dordogne d’avoir un état des lieux des systèmes d’information et un outil d’aide à la décision pour planifier des améliorations à court, moyen et long terme pour renforcer la sécurité globale des différents systèmes d’information.

Pour moi, cette expérience a été extrêmement formatrice, m’offrant l’opportunité de développer des compétences essentielles en matière d’audit, d’analyse des risques et de rédaction de rapports. Elle m’a également permis de comprendre les enjeux spécifiques de la cybersécurité dans le secteur de la santé et l’importance d’une approche proactive pour protéger les données sensibles. Cette contribution significative au projet a renforcé ma préparation à relever les défis complexes de la cybersécurité dans le domaine de la santé et au-delà, faisant de cet audit une étape déterminante dans mon développement professionnel.