La sécurité de l'information et la gouvernance des systèmes d'information constituent des piliers essentiels dans le paysage technologique actuel. Ces domaines revêtent une importance cruciale pour garantir la confidentialité, l'intégrité et la disponibilité des données au sein des organisations.

Définition

- La sécurité de l'information englobe un ensemble de pratiques, de politiques et de technologies visant à protéger les données sensibles contre les menaces potentielles. Dans un monde de plus en plus connecté, où les cyberattaques sont monnaie courante, il est impératif pour les entreprises de mettre en place des mesures de sécurité robustes. Cela inclut la gestion des accès, la surveillance des activités suspectes, la cryptographie et la sensibilisation des employés aux bonnes pratiques en matière de sécurité.

- La gouvernance des systèmes d'information s'attache à définir les structures, les processus et les responsabilités nécessaires pour assurer une utilisation efficiente et sécurisée des technologies de l'information au sein d'une organisation. Une gouvernance solide garantit la conformité aux réglementations, minimise les risques et favorise une prise de décision éclairée en matière de technologie.

Les enjeux liés à la sécurité de l'information et à la gouvernance des systèmes d'information sont de plus en plus complexes. Avec l'évolution rapide des technologies, les entreprises doivent constamment s'adapter pour faire face aux nouvelles menaces émergentes. Cela implique une veille technologique constante, des audits réguliers et une collaboration étroite entre les équipes de sécurité, de conformité et de gestion des systèmes d’information.

Réalisation

C’est une compétence que je trouve éminemment actuelle en tant qu’expert en ingénierie des systèmes d’information car la protection des données sensibles est nécessaire pour garantir la confidentialité, l'intégrité et la disponibilité de celles-ci.

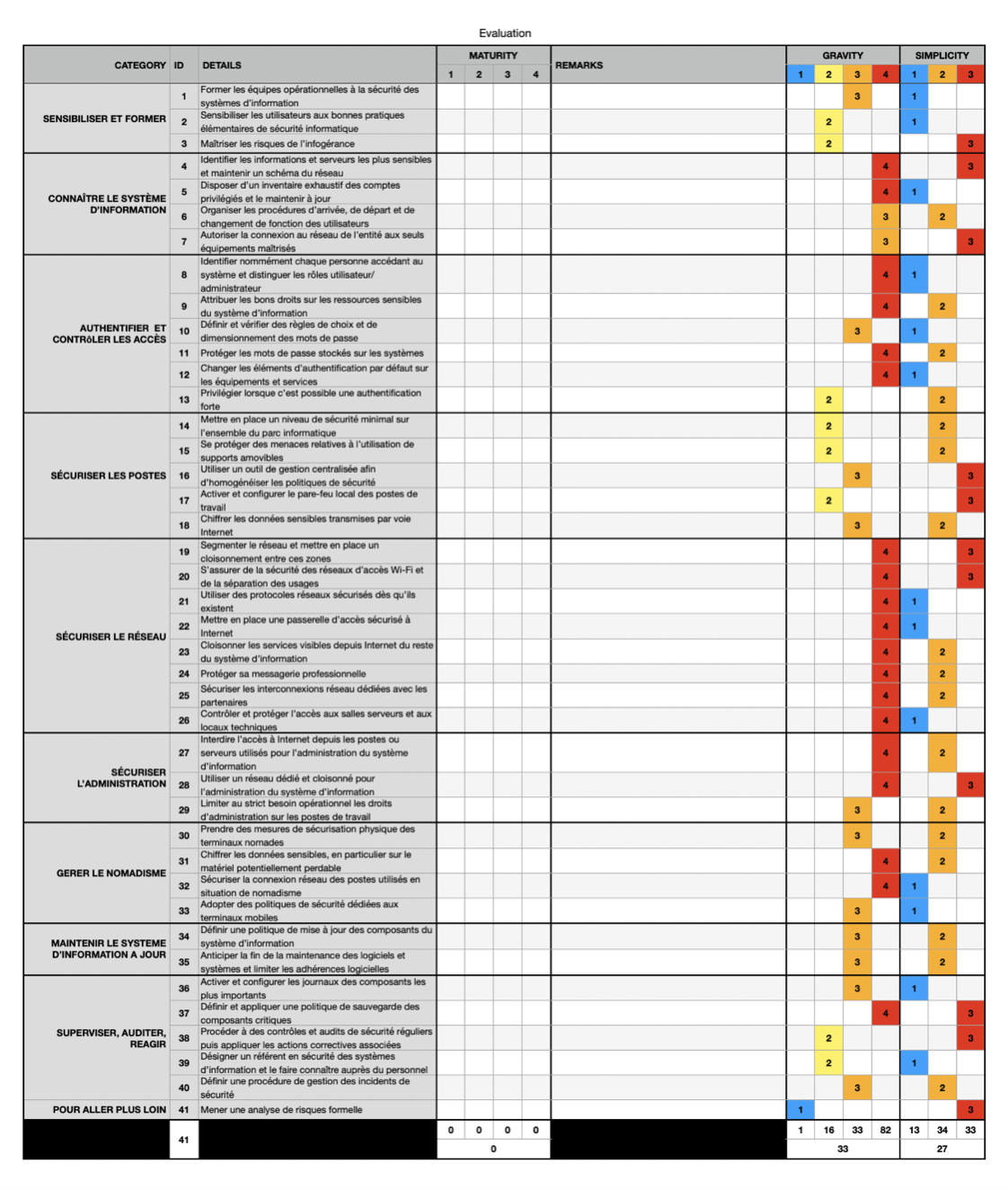

J’ai acquis des compétences en audit sécurité des systèmes d’information lors d’un stage sécurité des systèmes d’information. Ce stage m’a permis de mettre en oeuvre une évaluation des mesures de sécurité mises en place pour protéger les informations et les systèmes au sein d'une organisation. Pour réaliser cette évaluation, j’ai conçu un questionnaire à partir des 42 mesures de l’ANSSI dont l’objectif est d’évaluer sur une échelle de 1 à 4 la mise en oeuvre de la mesure au sein du système d’information. Ce questionnaire donne un score qui représente la maturité du système d’information. En croisant, la note de chaque mesure avec l’importance de la mesure et le temps nécessaire à l’implémenter on obtient un plan d’action de renforcement de la sécurité des systèmes d’information. J’ai réalisé un scan de vulnérabilité, en utilisant le logiciel NMAP (Network MAPper), afin d’identifier les services présents sur le réseau et les vulnérabilités associés à ces services pour déterminer les menaces potentielles. J’ai mis en œuvre une procédure de gestion d’incident de sécurité. Cela comprenait la création d’un diagramme de flux permettant de donner des directives pour gérer convenablement un incident de sécurité. J’ai évalué le niveau de sécurité du système d’information en réalisant un document qui a été rempli par les équipes opérationnelles afin d’avoir un score en fonction des critères prédéfinis.

Ce stage m’a permis de comprendre l'importance de la sécurité de l’information. Ainsi, dans tous les projets que j'entreprends ou sur lesquels je suis amené à travailler je mets en oeuvre différentes mesures de sécurité dès la conception du projet et tout au long de son développement. Dans ma démarche de conception sécurisée, j'accorde une importance primordiale à l'analyse des menaces dès les premières phases du processus. Identifier et comprendre les menaces potentielles auxquelles mon système pourrait être confronté me permet de prendre des mesures proactives pour atténuer ces risques. Cette approche proactive contribue à renforcer la robustesse globale de la sécurité de mon système. Un autre principe que j'applique rigoureusement est celui du moindre privilège. Je m'assure d'accorder aux utilisateurs et aux composants système uniquement les privilèges nécessaires pour accomplir leurs tâches. En limitant l'accès non nécessaire, je réduis significativement la surface d'attaque, renforçant ainsi la résistance de mon système face aux potentielles intrusions. Dans la conception de mes composants, j'adopte une approche axée sur l'isolation. Chaque élément du système est conçu pour fonctionner de manière indépendante et isolée autant que possible. En cas de compromission d'un composant, je m'assure que les autres restent protégés, minimisant ainsi les impacts potentiels d'une faille de sécurité. L'importance de la validation et du filtrage des entrées ne fait pas défaut dans ma démarche. J'applique une validation rigoureuse des données en entrée pour prévenir des attaques telles que les injections SQL ou les attaques par script. Chaque entrée utilisateur est soigneusement filtrée et validée, renforçant ainsi la robustesse de mon système contre les différentes formes d’attaques. La mise en place de mécanismes automatisés pour les mises à jour et les correctifs de sécurité est également une pratique clé. Je m'assure que mon système reste constamment à jour, remédiant rapidement aux vulnérabilités découvertes. Cette approche proactive garantit une protection continue contre les menaces émergentes. Le chiffrement occupe une place prépondérante dans ma stratégie de sécurité. J'intègre le chiffrement des données, en particulier lors de la transmission et du stockage, afin de garantir la confidentialité des informations sensibles et de prévenir tout accès non autorisé. Enfin, je mets en place des mécanismes de surveillance continue pour détecter et réagir rapidement aux incidents de sécurité. Cette vigilance constante contribue à assurer une protection proactive contre les menaces potentielles, renforçant ainsi la sécurité de mon système dans son ensemble.

Evaluation et perspective d’évolution

Ma capacité à réaliser des audits de sécurité des systèmes d'information de manière autonome et à mettre en oeuvre un plan d'action pour renforcer la sécurité d’un système d’information représente une compétence solide dans mon profil d'Expert. Avec les défis actuels en matière de sécurité des systèmes d'information, cette compétence est essentielle. Je constate une progression constante dans cette compétence, renforcée par ma capacité à contextualiser son application dans divers scénarios. La priorité que j'accorde à cette compétence est élevée, compte tenu de son impact direct sur la résilience et la robustesse de l'infrastructure informatique que je suis amené à concevoir ou à administrer.

Mon stage en sécurité des systèmes d’information m'a permis de gagner en autonomie sur cette compétence, et je continue de travailler sur son perfectionnement, notamment en approfondissant mes compétences en réseaux et système ainsi qu’en développant mes connaissances pour mener des tests d'intrusions. Je souhaite donc élargir mes compétences en sécurité des systèmes d'information afin de pouvoir effectuer des tests d'intrusion sur les systèmes que j'implémente. Avec du recul, je conseillerais à toute personne souhaitant développer des compétences en sécurité de l’information et gouvernance des systèmes d’information, de se concentrer sur la compréhension approfondie des différents concepts et notions de réseaux et d’administration systèmes comme le modèle TCP/IP, les architectures réseaux, les protocoles réseaux, le fonctionnement des systèmes d’exploitation, etc. Il est également essentiel de mener une veille technologique afin de connaître les dernières évolutions dans le domaine de la cybersécurité. Dans le cadre de mon projet professionnel, je vise à consolider davantage cette compétence et à atteindre un niveau d'expertise avancé à moyen terme. Mes formations à venir se concentreront sur le développement de mes compétences en tests d’intrusions, et dans la compréhension approfondie des concepts et notions en réseaux.